Die „externe“ Sicht ist die „Hacker-Sicht“: Wie sieht ein Hacker ihr Unternehmen? Welche Schwachstellen und Angriffs-Möglichkeiten findet er? Dies ist eine Frage, die sich jedes Unternehmen stellen sollte. Um umfassend vorbereitet zu sein, ist es notwendig, über alle externen „digitalen“ Ressourcen ihres Unternehmens informiert zu sein. Dazu gehört das kontinuierliche Scannen nach Schwachstellen sowie die Bewertung der Kritikalität von Schwachstellen, die für Hacker sichtbar sind. Je mehr Sicherheits-Schwachstellen ihr Unternehmen hat, desto wahrscheinlicher ist es, dass ihr Unternehmen zum Ziel eines Hacker-Angriffs wird.

Welche Schwachstellen nutzen Hacker für ihre Angriffe aus?

2. Supplier Risk Management

SCHÜTZEN SIE IHRE LIEFERKETTE! Verlassen Sie sich nicht auf Glück - kontrollieren Sie Ihr Risiko!

Wussten Sie, dass Ihre Lieferanten Ihre größte Cyber-Sicherheitslücke sein könnten? Die digitale Welt ist voller Gefahren. Mit unserer Komplettlösung bieten wir Ihnen Cyber Scoring, Dark Web Monitoring, Compliance Monitoring und eine klare Bewertung des Lieferantenrisikos in EUR. Stellen Sie sich vor, Sie haben die volle Kontrolle und Transparenz über Ihre Lieferkette und wir helfen Ihnen, Ihr Risiko zu reduzieren. Fordern Sie jetzt eine kostenlose Demo an und sichern Sie sich unser exklusives Bonusangebot. Ihre Sicherheit ist nur einen Mausklick entfernt!

Features:

3. Pentesting

Penetrationstests sind ein erprobtes und geeignetes Vorgehen, um das Angriffspotenzial auf ein IT-Netz, ein einzelnes IT-System oder eine Web-Anwendung festzustellen. Hierzu werden die Erfolgsaussichten eines vorsätzlichen Angriffs auf einen Informationsverbund oder ein einzelnes IT-System eingeschätzt und daraus notwendige ergänzende Sicherheitsmaßnahmen abgeleitet beziehungsweise die Wirksamkeit von bereits umgesetzten Sicherheitsmaßnahmen überprüft.

Im Detail werden dabei die installierten IT-Anwendungen (Webanwendung, Mailserver, etc.) beziehungsweise die zugrunde liegenden Trägersysteme (Betriebssystem, Datenbank, etc.) überprüft.

Typische Ansatzpunkte für einen IS-Penetrationstest sind:

4. Threat Intelligence

Unsere Threat Intelligence Lösung ist eine SaaS-basierte Plattform zur Verwaltung externer Bedrohungslandschaften. Sie wurde entwickelt, um Ihr Unternehmen zu schützen. Dabei erkennt sie Angriffsoberflächen, erstellt ein digitales Risikoprofil und nutzt personalisierte Cyber-Intelligenz, um bevorstehende Angriffe vorherzusagen.

Sie gewinnen einen klaren Überblick über ihre externe Bedrohungslandschaft und wissen genau, welche Gegenmaßnahmen erforderlich sind, um Ihre Sicherheitslücken zu schließen. So können Cyber Defender und Ressourcen dort eingesetzt werden, wo sie am dringendsten benötigt werden, um Angreifer auf Abstand zu halten:

Mithilfe der CyberSafeNet Threat Intelligence Lösung erhalten Sie

5. Cyber Risk Quantification

Automatisierte Plattform zur Echtzeit-Quantifizierung von Cyberrisiken:

Empfehlung der richtigen Höhe der Cyber-Haftpflichtversicherung

6. Social Engineering

7. Security Operations (SOC)

8. Disaster Recovery Services

LkSG-Portal-Lösung

Das Lieferkettensorgfaltspflichtengesetz (LkSG) verpflichtet Unternehmen mit Hauptgeschäftssitz in Deutschland und mindestens 1.000 Mitarbeitern, die Maßnahmen offenzulegen, die sie ergreifen, um ihre Sorgfaltspflichten zur Vermeidung und Eindämmung von Menschenrechts- und Umweltrisiken zu erfüllen. Das Gesetz wirkt sich außerdem indirekt auf Tausende Lieferanten dieser Unternehmen nicht nur in Deutschland aus.

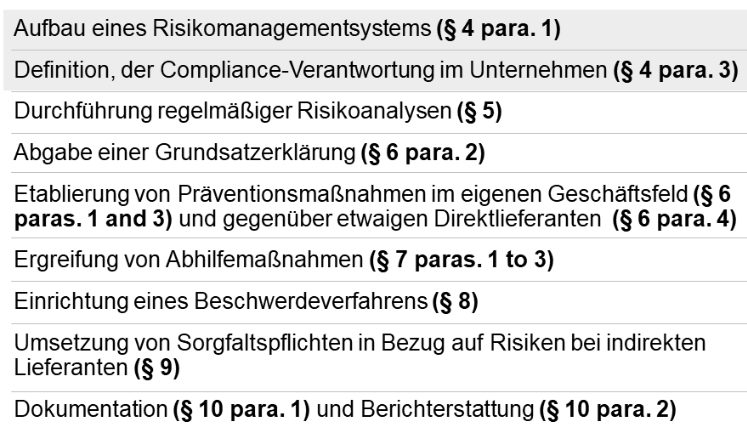

Unternehmen, die unter das Gesetz fallen, haben folgende Verpflichtungen:

Die Durchsetzung des Gesetzes wird vom Bundesamt für Wirtschaft und Ausfuhrkontrolle (BAFA) überwacht. Bei Verstößen werden Bußgelder verhängt, die sich auf bis zu zwei Prozent des Jahresumsatzes eines Unternehmens belaufen können.

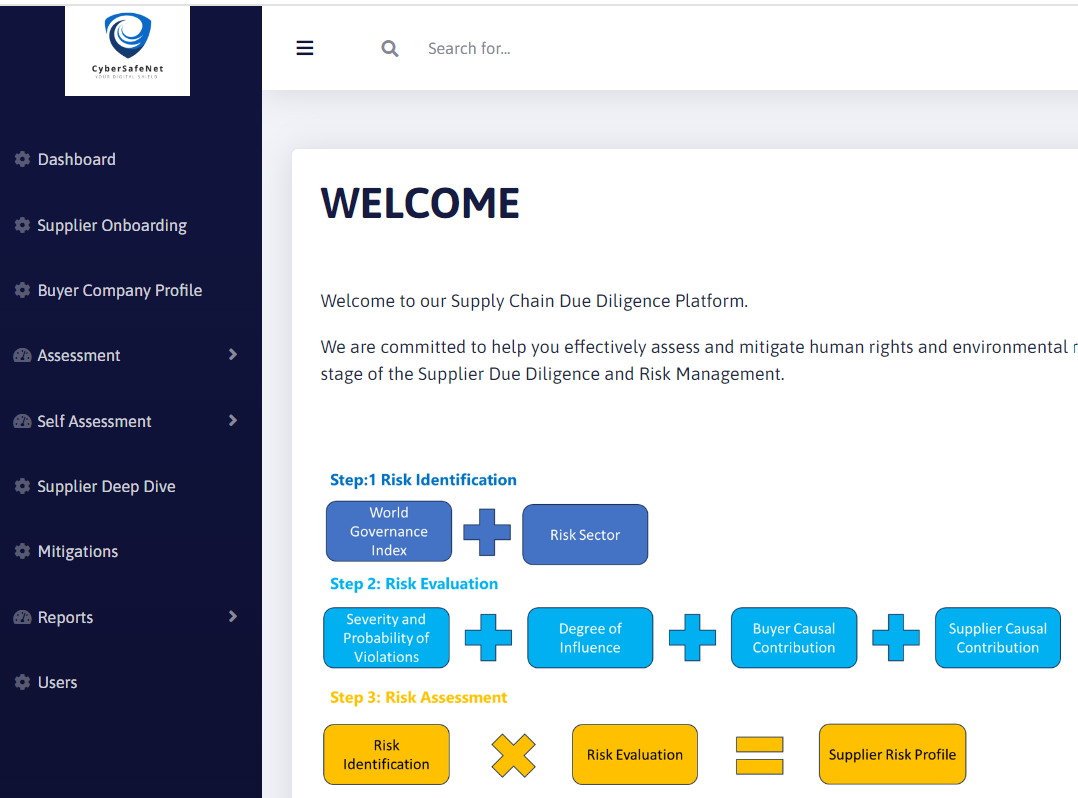

Mit unserem LkSG-Portal erhalten Sie eine Komplettlösung zur Erfüllung und Einhaltung der gesetzlichen Anforderungen (siehe Abb. links) gemäß dem LkSG inklusive einer Risikoanalyse ihrer Lieferanten.

GET IN CONTACT

Enter your email address and phone number. Our experts will get in touch with you.

GET FREE CYPER SECURITY REPORT

Enter your email address now and receive a free Cyber Security Report...

Kontakt unseren Experten

Tragen Sie bitte Ihre Kontaktdaten ein. Ich rufe Sie umgehen zurück und freue mich auf unser Gespräch!

Kontakt zu unseren Experten

Tragen Sie bitte Ihre Kontaktdaten ein. Ich rufe Sie umgehen zurück und freue mich auf unser Gespräch!